Εντοπίστηκε ομάδα κινέζων χάκερ που παρακάμπτει τo 2FA

1 min read

![]()

Ερευνητές της Ολλανδικής ομάδας ασφαλείας Fox-IT, σύμφωνα με αποδεικτικά στοιχεία, ισχυρίζονται ότι μια κινεζική ομάδα χάκερ συνδεδεμένη με την κυβέρνηση της Κίνας κατάφερε να παρακάμψει την ταυτότητα δύο παραγόντων (2FA) σε ένα πρόσφατο κύμα επιθέσεων.

Βέβαια είχαμε αναφέρει σε παλιότερο άρθρο πως αυτός ο βασικός πυλώνας ασφαλείας μπάζει νερά.

2FA verification broken – Παρακάμπτεται η επαλήθευση σε 2 Βήματα

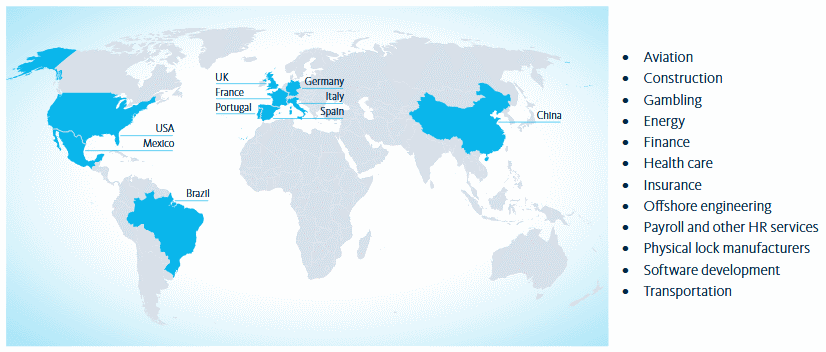

Οι επιθέσεις έχουν αποδοθεί σε μια γνωστή ομάδα Κινέζων χάκερς γνωστή ως APT20 που πιστεύεται ότι λειτουργεί κατ’ εντολή της κυβέρνησης του Πεκίνου, σύμφωνα με την ολλανδική εταιρεία ασφαλείας Fox-IT σε έκθεση που δημοσιεύθηκε την περασμένη εβδομάδα.

Οι κύριοι στόχοι της ομάδας είναι κυβερνητικοί φορείς και ειδικότερα αυτοί που δραστηριοποιούνται σε τομείς όπως η αεροπορία, η υγειονομική περίθαλψη, η χρηματοδότηση, η ασφάλεια, η ενέργεια, ή και με τυχερά παιχνίδια π.χ. ΟΠΑΠ.

Σύμφωνα με τους ερευνητές, οι χάκερ χρησιμοποίησαν διακομιστές web ως το αρχικό σημείο εισόδου στους στόχους τους με ιδιαίτερη έμφαση στην JBoss, μια πλατφόρμα για επιχειρήσεις που συχνά βρίσκεται σε μεγάλα εταιρικά και κυβερνητικά δίκτυα κάτι σαν το δικό μας το ΕΣΗΔΗΣ ας πούμε.

Η ομάδα APT20 χρησιμοποίησε ευπάθειες για να αποκτήσει πρόσβαση σε αυτούς τους διακομιστές, ώστε να καταφέρει να εγκαταστήσει μικρά κομμάτια κακόβουλου κώδικα και στη συνέχεια να εξαπλωθούν και να μολύνουν εκατοντάδες χιλιάδες υπολογιστές θυμάτων.

Ένα πρωταρχικό μέλημα ήταν η απόκτηση πιστοποιήσεων VPN, οπότε οι χάκερ μπόρεσαν να κλιμακώσουν την πρόσβαση σε πιο ασφαλείς περιοχές της υποδομής ενός θύματος και να χρησιμοποιήσουν λογαριασμούς VPN σαν backdoors.

Οι αναλυτές ωστόσο της Fox-IT ανακάλυψαν ότι οι χάκερς που συνδέονταν με αυτούς τους λογαριασμούς VPN προστατεύονταν από το 2FA.

Πώς το έκαναν παραμένει ασαφές. αν και η ομάδα Fox-IT έχει τη θεωρία της.

Ανέφεραν ότι η ομάδα APT20 έκλεψε ένα λογισμικό RSA SecurID από ένα hacked σύστημα, το οποίο χρησιμοποίησαν στη συνέχεια στους υπολογιστές τους για να παράγουν έγκυρους κωδικούς διάρκειας μίας ώρας και να παρακάμψουν το 2FA κατά βούληση.

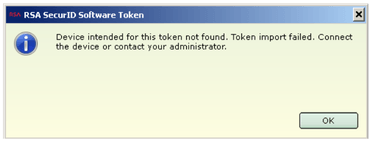

Κανονικά, αυτό δεν θα ήταν δυνατό. Για να χρησιμοποιήσει κάποιος αυτό το λογισμικό θα πρέπει να έχει συνδέσει και μια φυσική συσκευή (hardware) στον υπολογιστή του ένα usb token πχ. για να μπορέσει η συσκευή και το λογισμικό να δημιουργήσουν έναν έγκυρο κώδικα 2FA. Εάν η συσκευή απουσιάζει τότε το λογισμικό RSA SecureID σαφώς εμφανίζει μήνυμα σφάλματος.

Η ομάδα Fox-IT εξηγεί πώς οι χάκερ κατάφεραν να παρακάμψουν το συγκεκριμένο θέμα:

Το όλο σκηνικό μπορεί εύκολα να παρακαμφθεί από τον επιτιθέμενο χάκερ εφόσον έχει πρόσβαση στο σύστημα του θύματος.

Όπως αποδεικνύεται, ο χάκερ δεν χρειάζεται πραγματικά να να εισάγει το usb token ή κάποιο SecurID Token Seed αφού μπορεί να δημιουργήσει έναν εικονικό driver της συσκευής και από εκεί με κακόβουλο κώδικα να “πατσάρει” και να ξεγελάσει το λογισμικό και να το κάνει να νομίζει ότι ο χρήστης έχει εισάγει τη συσκευή σε κάποια θύρα usb του συστήματος του και ως αποτέλεσμα τη δημιουργία έγκυρων κωδικών.

Όλα τα παραπάνω μας δείχνουν τελικά πόσο ευάλωτοι είμαστε σε θέματα ασφαλείας και παρόλα τα μέτρα ασφαλείας και αν πάρουμε να ευχόμαστε να μην μπούμε στο μάτι κάποιου κακόβουλου…